OpsRampでは、ITプロセスの自動化は 応答時間を増やし、IT運用における人的エラーを減らすのは簡単です。 ITは、Runbookの自動化を通じて、オンデマンドのシステム管理機能を大規模に自動化し、一貫したスケジュールで日常的なタスクを実行し、イベント主導のアクションを介して予期しないアクティビティに対応できます。

この投稿では、最初のユースケースについて詳しく説明します。IT資産全体でオンデマンドタスクを自動化して、生産性、俊敏性、サービス品質を向上させます。セキュリティの脆弱性の例と、関連するタスクを自動化して修正する方法を使用します。

Heartbleedのような主要なセキュリティの脅威が発表された場合、システム管理者は機密情報が危険にさらされる前に脆弱性を迅速に特定して修正する必要があります。 IT管理者は、オンプレミスとクラウドインフラストラクチャ全体でソフトウェアの脆弱なバージョンをチェックして、リスクのあるバージョンにタイムリーにパッチを適用する必要があります。.

たとえば、Heartbleedの場合、OpsRampのRunbook自動化により、システム管理者は簡単なスクリプトを使用してインストールされているOpenSSLのさまざまなバージョンを識別できます。管理者は、さまざまなサーバーにインストールされているソフトウェアバージョンを確認し、更新が必要なサーバーを特定し、IT資産をアップグレードして弱点に対処できます。.

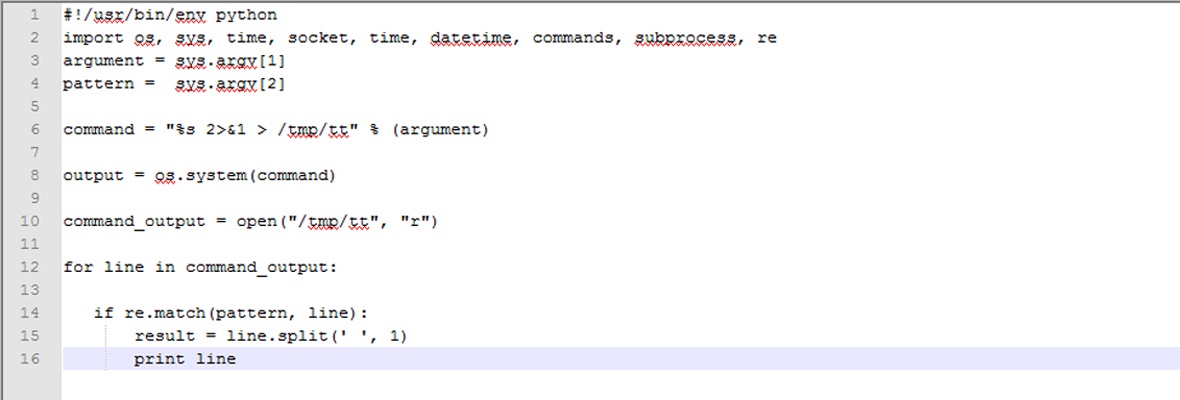

システム管理者は、以下のversion.pyスクリプトのようなスクリプトを使用して、使用中のOpenSSLのバージョンをすばやく取得できます。 OpsRampには一般的な参照スクリプトのライブラリがあり、ユーザーはPython、Perl、WindowsPowerShellなどのお気に入りのスクリプト言語を使用して独自のスクリプトを作成することもできます。

スクリプトを選択すると、特定のクライアントまたはビジネスユニットとデバイスに適用できます。システム管理者は、スクリプトをすぐに実行するか、特定の時間にスクリプトをスケジュールするかを選択できます。スケジューリングを使用すると、スクリプトの開始日、時刻、および頻度を設定できます。たとえば、サーバーが重要な製造業務に関連付けられている場合、シフト時間外に作業することを要求するポリシーがある場合があります。

スクリプトが実行されると、sysadminは出力ログをスプレッドシートにエクスポートし、データをピボットしてサーバー間でOpenSSLのさまざまなバージョンの数を特定することにより、すぐにパッチを適用する必要があるシステムを分析できます。次に、管理者はサーバーにリモートでパッチを適用して、Runbook自動化スクリプトを使用してセキュリティの侵害を排除します。

従来のIT運用では、数百または数千のサーバーにわたるソフトウェアバージョンの不一致を特定し、タイムリーにパッチを適用するために、膨大な工数が必要でした。セキュリティの脆弱性を解決するにはスピードと正確さが不可欠であるため、OpsRampの自動化フレームワークは企業の露出期間を大幅に短縮できます。 OpsRampを使用すると、人的エラーを排除できるため、IT管理者は環境を標準化し、ビジネスに影響を与える可能性のあるセキュリティ問題に迅速に対処できます。