組織が次のターゲットにならないようにするにはどうすればよいですか?

注目を集めるセキュリティインシデントに関しては、過去数年間で非常に波乱に富んだ乗り物がありました。主要な組織でのセキュリティ侵害は、企業の信頼性を損ない、巨額の経済的損失をもたらし、大規模な訴訟を引き起こしました。最近の3つのセキュリティ侵害の舞台裏の簡単な分析を次に示します。

|

||

| 攻撃の名前: 泣きたい |

発見日: 2017年3月 |

攻撃の開始日: 2017年5月 |

|

説明: |

||

|

パッチリリース日: |

||

|

影響: |

||

|

||

| 攻撃の名前: Equifax |

発見日: 2016年12月 |

攻撃の開始日: 2017年3月 |

|

説明: |

||

|

パッチリリース日: |

||

|

影響: |

||

|

||

| 攻撃の名前: ハートブリード |

発見日: 2012年4月 |

攻撃の開始日: 2014年4月 |

|

説明: |

||

|

パッチリリース日: |

||

|

影響: |

||

では、3つの事件からどのような結論を導き出すことができるでしょうか。これらのセキュリティ違反には、いくつかの一般的なパターンがあります。

- 結果はきれいではありません: セキュリティ違反が発生すると、財務、評判、生産性の損失に直面します。 CEO、CIO、CSOはすべて、国民の抗議の後でEquifaxを辞任しなければならなかったことをご存知ですか?

- それはロケット科学ではありません: セキュリティ違反は高度なソーシャルエンジニアリングの側面を持っている可能性がありますが、根底にある技術的悪用は正確に破壊的なものではありません。ほとんどのインシデントには、セキュリティ上の欠陥の発見とベンダーによるパッチの迅速なリリースが含まれますが、ITチームはパッチを時間内に適用できません。

- ITチーム:責任を受け入れる時が来ました: ベンダーはセキュリティ違反のせいにされることがよくありますが、ほとんどのインシデントの責任はエンタープライズITチームにあります。テクノロジーベンダーはセキュリティの欠陥にすぐにパッチを当てましたが、企業はパッチを展開するのに時間がかかりすぎました。

エンタープライズパッチコンプライアンス:繰り返し発生する悪夢?

ヘッドラインニュースを作成したくない場合は、オペレーティングシステムとアプリケーションが最新のパッチで最新であることを確認する必要があります。調査によると、侵害の80%は「パッチは10日以上、さらには1年まで保留されます。 「解決策は単純に見えますが(パッチ適用ツールを購入)、緊急のセキュリティ脆弱性に対する最新のパッチをインストールするのは簡単な作業ではありません。パッチ管理ツールに投資するだけでは、増大するセキュリティの脅威に対処できない理由は次のとおりです。

- 資産の発見: 多くの場合、組織は、所有しているIT資産や資産の場所を知りません。 Asset Discoveryは、デジタルサービスにクラウドネイティブ(マルチクラウド、コンテナー、マイクロサービス、サーバーレス)アーキテクチャを採用することで、はるかに複雑になっています。

- ツールの切断: 組織が資産発見の問題を解決したとしましょう。残念ながら、それはパズルのほんの一部です。ほとんどのパッチ適用ツールは、アセット検出データベースから切断されています。統合は複雑さを増し、どのパッチを緊急に適用するかを理解するために注意深い分析が必要です。

- 運用上の可視性:パッチ適用ツールは、既存のワークフロー、承認、およびプロセスではうまく機能しません。これらのツールは、専門のチームによって管理されることが多く、そのアクションは、より広範なIT運用およびセキュリティ組織によって十分に理解されていません。

- 複雑な展開:パッチ適用ツールは、多くの場合、インストール、保守、および既存のIT運用への統合が複雑です。エンタープライズ規模のパッチ管理には、熟練したリソースに投資する必要があります。

- さらに別のエージェント、さらに別のツール: パッチ適用ツールには、パッチのスキャンとロールアウトのために独自のエージェントが必要です。特殊なエージェントをインストールして保守する必要があり、これにより運用上のオーバーヘッドが増加します。

パッチ適用ツールを手に持つと、パッチ準拠ステータスを見失う可能性があります。オンプレミス、クラウド、またはその両方にまたがるハイブリッドワークロードに対応するには、スケーラブルなパッチ管理プロセスが必要です。

OpsRampを使用してパッチ管理ランドスケープを制御します

OpsRampはスタンドアロンのセキュリティソリューションではありませんが、インフラストラクチャが常に安全で保護されるように、一般的なパッチ適用の課題に対処します。パッチと脆弱性の管理に対して、よりスケーラブルなアプローチを提供する方法は次のとおりです。

- 統合資産の発見:OpsRampの統合サービスディスカバリデータセンター、プライベートクラウド、パブリッククラウド全体でWindowsサーバーとLinuxサーバーの全体像を提供します。これまでにないインフラストラクチャの内容、場所、方法を確認できます。

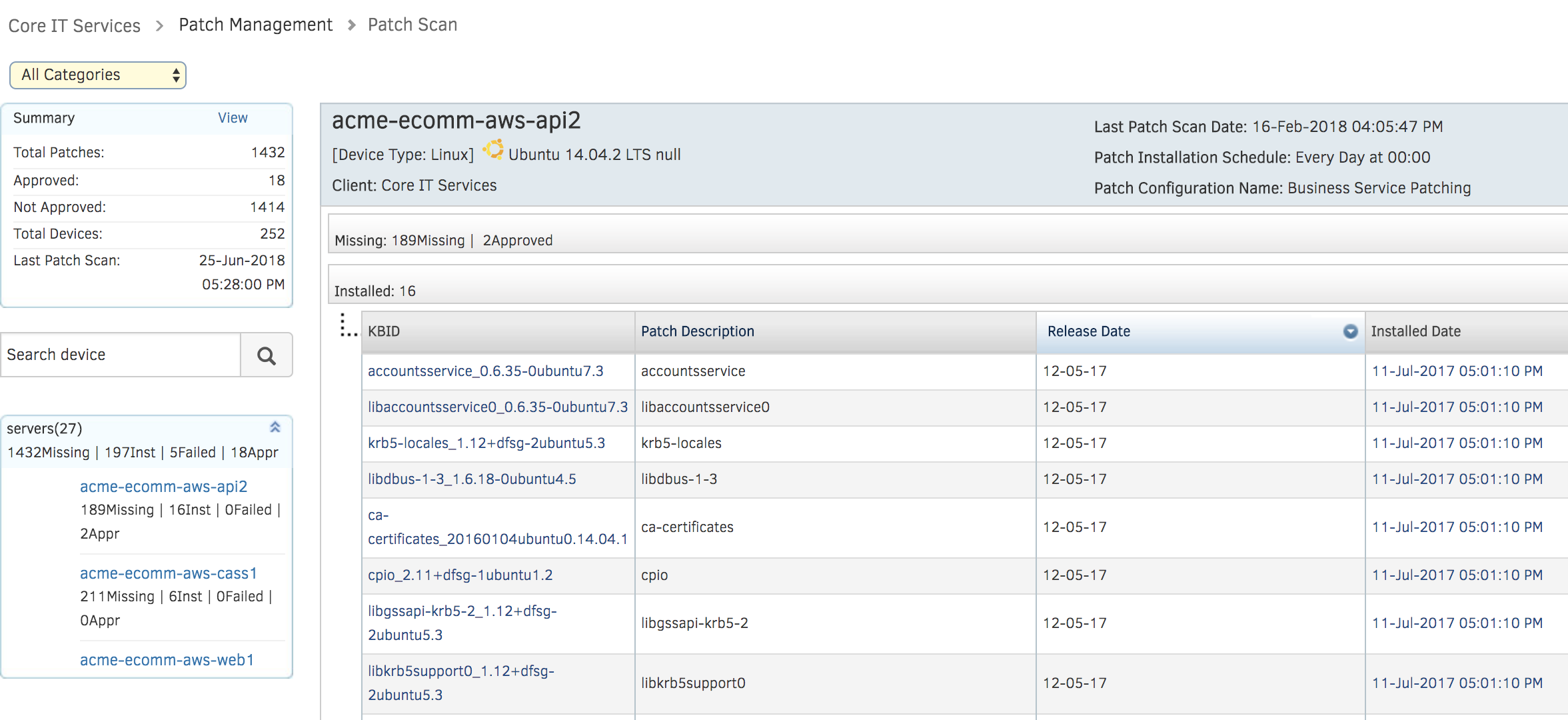

- オンデマンドパッチスキャン: サーバーをオンボーディングするとすぐに、ポリシーによってサーバーがスキャンされ、パッチの更新が欠落していないかどうかが確認されます。パッチコンプライアンスレベルのリアルタイムの可視性を促進し、適切なプロセスでリスクを軽減します。

図1-OpsRampへのエンタープライズパッチコンプライアンスの状態を理解する - シングルエージェントのフットプリント:OpsRampは、ハイブリッドワークロード全体の検出、監視、パッチ適用、自動化などの一般的な運用プロセスに単一のエージェントを採用しています。単一の運用タスクに特化したエージェントはもう必要ありません。

- 統合ワークフロー: 包括的なIT運用管理プラットフォームとして、OpsRampはさまざまなチームのコラボレーションの場として機能します。重要なITシステムのパッチが欠落していることを心配する必要がないように、資産検出データをパッチ適用ワークフローに接続します。

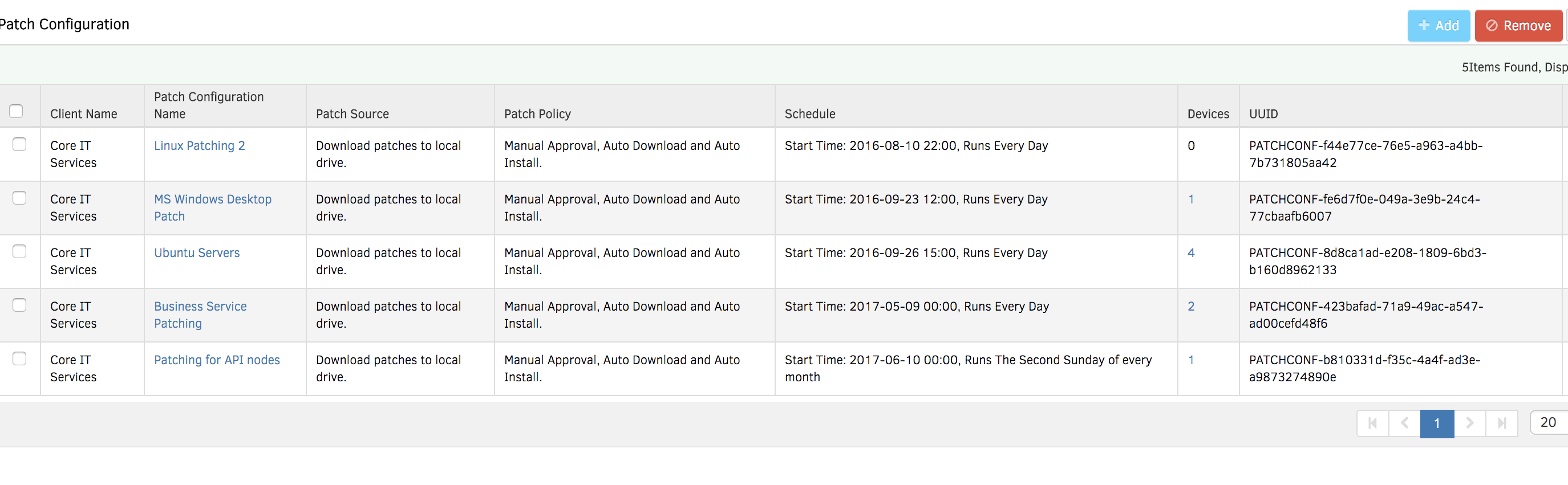

- 簡単な展開: OpsRampはIT資産を検出し、パッチをすぐにスキャンするため、手動で介入しなくても、不足しているパッチの更新を適用できます。 OpsRampを使用して、手動による監視を減らし、パッチコンプライアンスプロセスを簡素化します。 自動修復ポリシー.

図2-手間のかかる作業や手動プロセスなしで不足しているパッチを展開する

次のステップ:

- 次のステップ: 構成管理機能 。

- 一貫性のある繰り返し可能なパッチコンプライアンスを採用したい場合 プロセス、今日OpsRampソリューションコンサルタントに相談してください.