OpsRampは、組み込みのユーザー管理、SAML、OAuth2ベースの認証、サードパーティの認証サービスなど、ユーザーIDを管理するためのさまざまなオプションを提供します。 OpsRamp Oktaの統合により、複数のパスワードを覚えたり、ログインの詳細を再入力したりすることなく、安全なユーザー認証とシームレスなアクセスが可能になります。

OpsRamp Okta認定の統合により、ユーザーはエンタープライズアプリケーションとインフラストラクチャにワンクリックでアクセスするために単一の資格情報セットを入力するだけで済みます。シングルサインオン(SSO)を使用すると、ユーザーがパスワードを再利用したり、不適切なパスワード慣行を採用したりする可能性が低くなります。 Okta SSOの統合により、適切なユーザーが適切なタイミングでOpsRampに適切なレベルでアクセスできるようになります。デジタルオペレーションコマンドセンター.

OpsRampOkta統合の構成

6,000以上の事前統合されたクラウドアプリを備えたOkta統合ネットワークでOpsRampにアクセスできます。 Okta検証済みアプリケーションとして、OpsRampをから直接ダウンロードできます。 Okta App Store。

Okta SSO統合を設定するために必要な手順は次のとおりです。

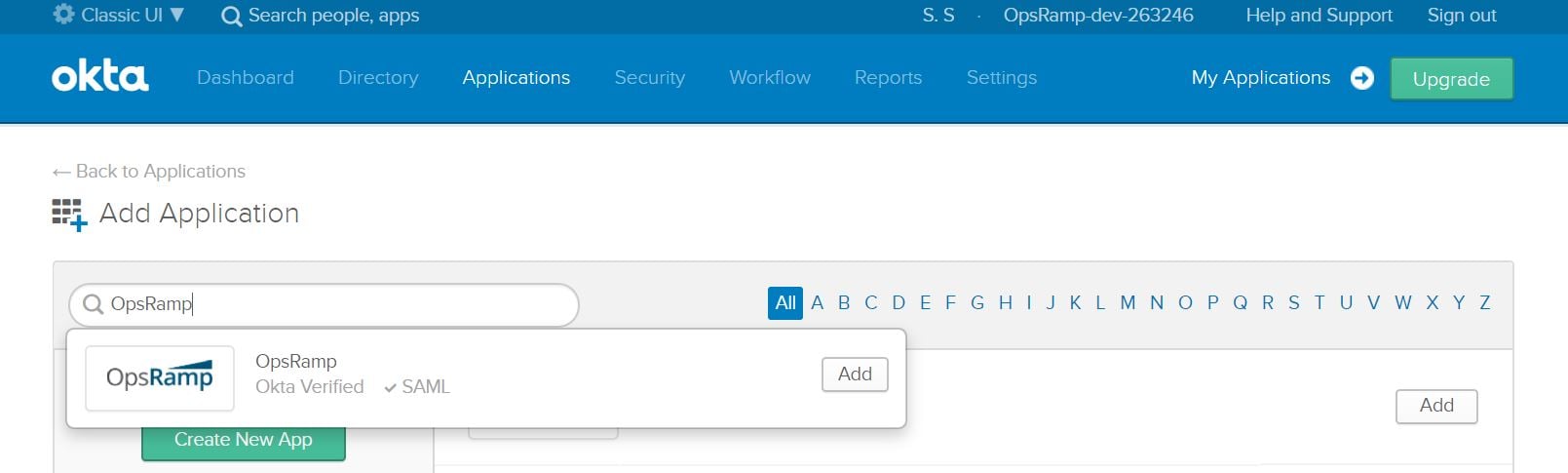

- Okta App Storeにログインした後、OpsRampアプリを検索し、[追加]をクリックします。

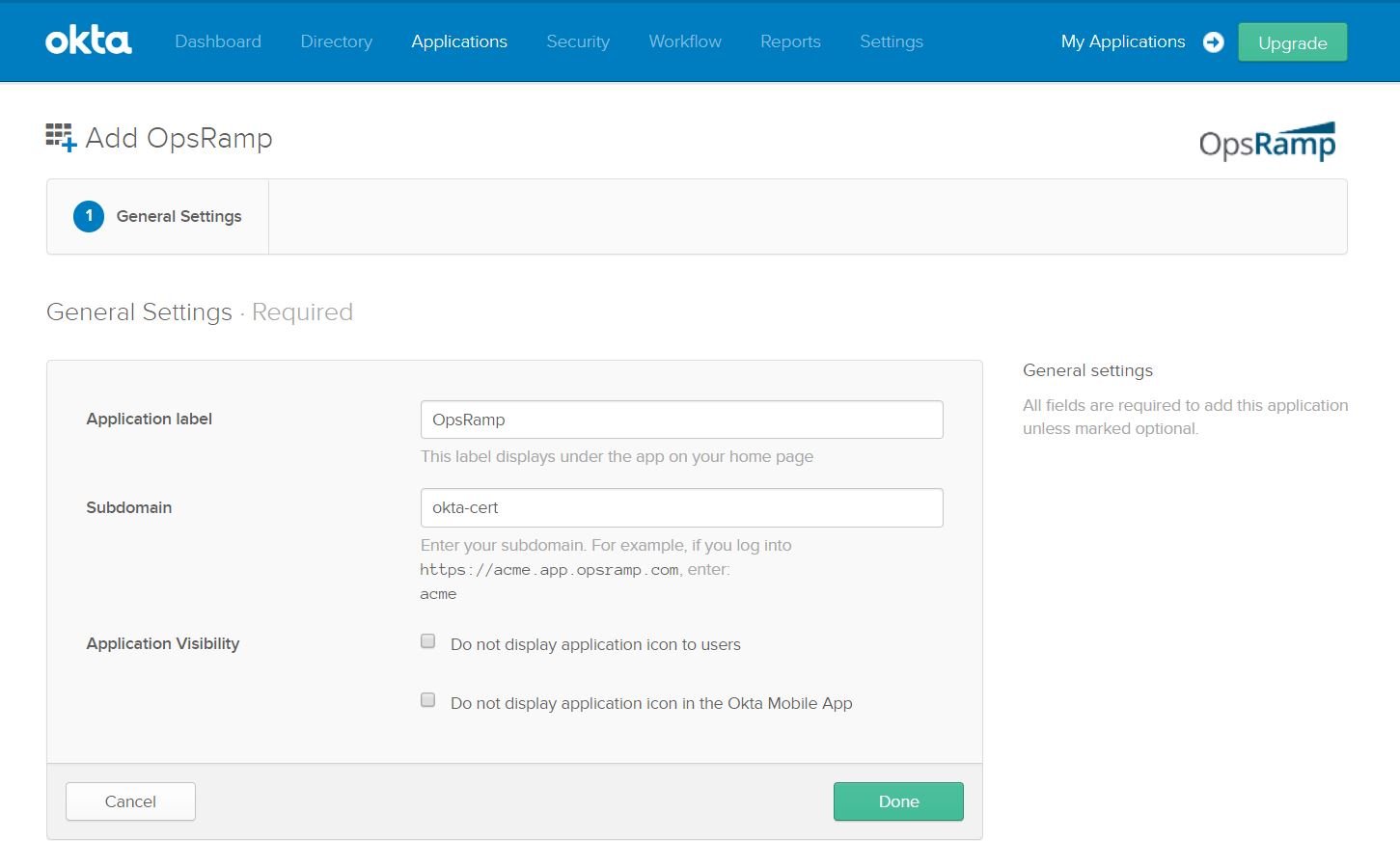

- OpsRampでOkta統合を構成するためのサブドメイン名を指定します。

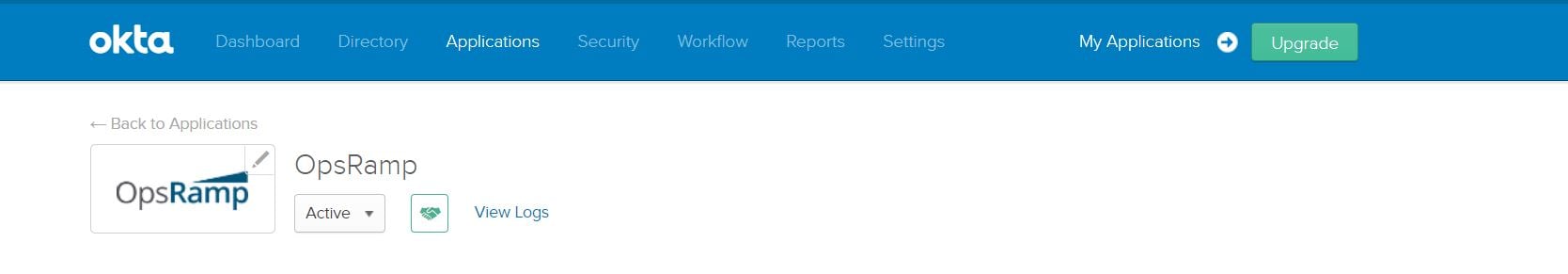

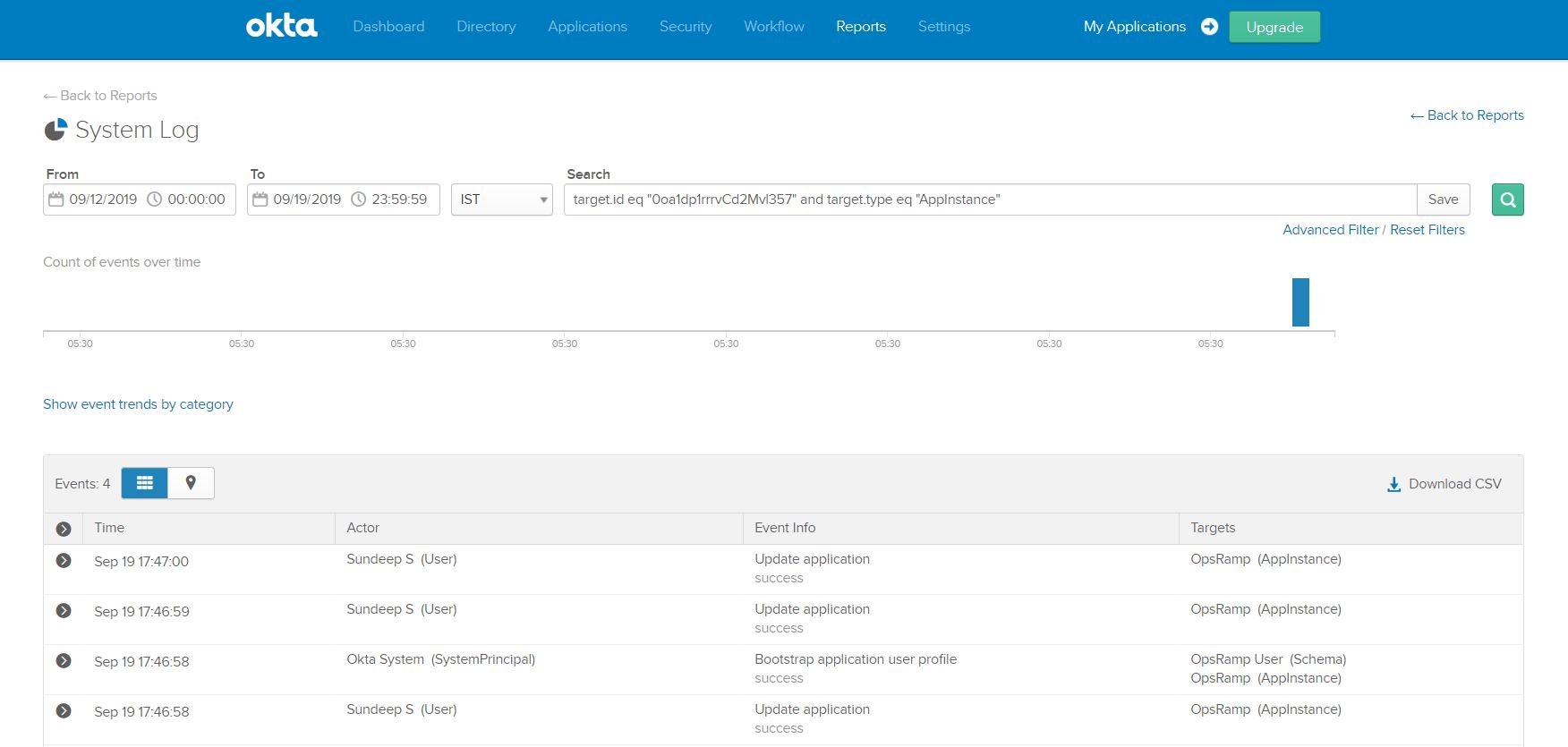

- ステータスがに変わるのを待ちます アクティブ。

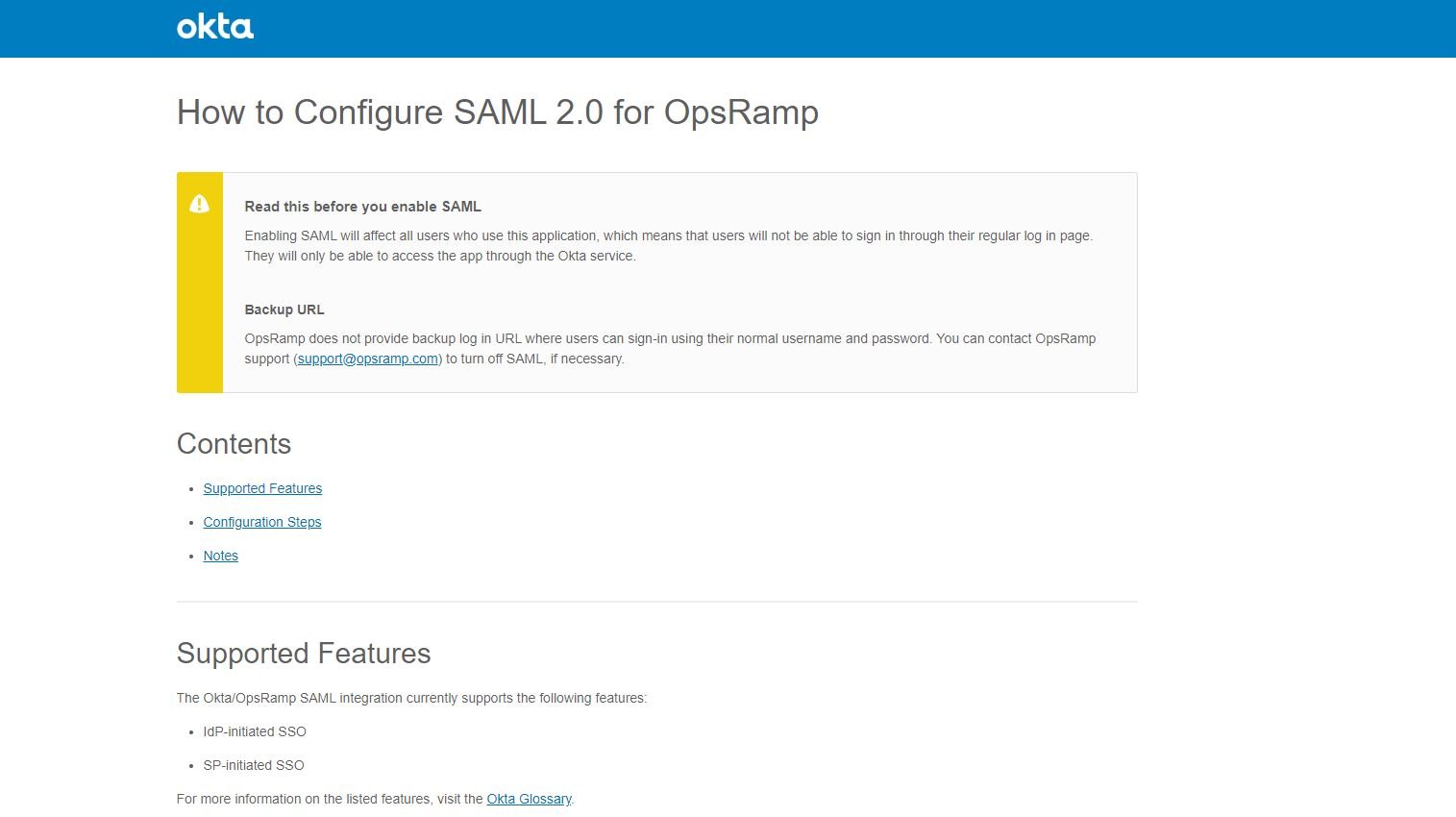

- アクセスする詳細なドキュメント OpsRampのSAML2.0を介してOktaシングルサインオンを構成するため。

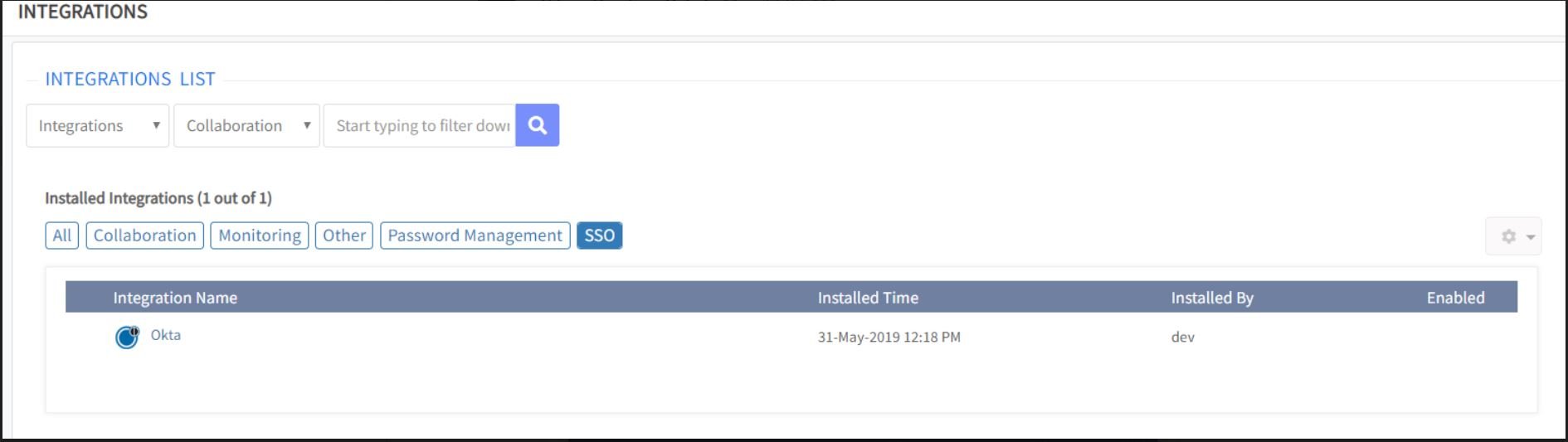

- OpsRampの[統合]タブで、Okta統合が正常に構成されていることを確認します。

統合アーキテクチャ:SSOとSAMLの統合

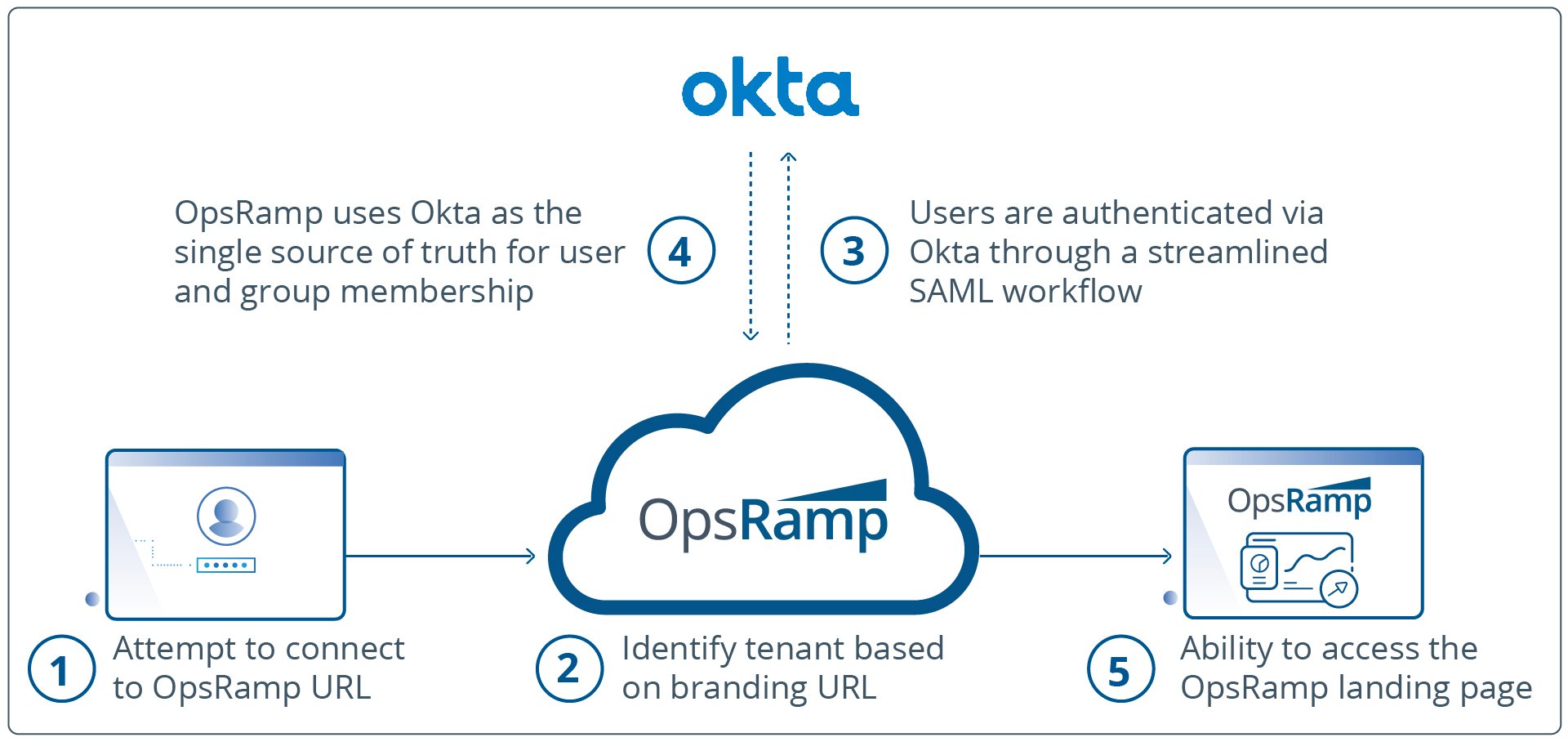

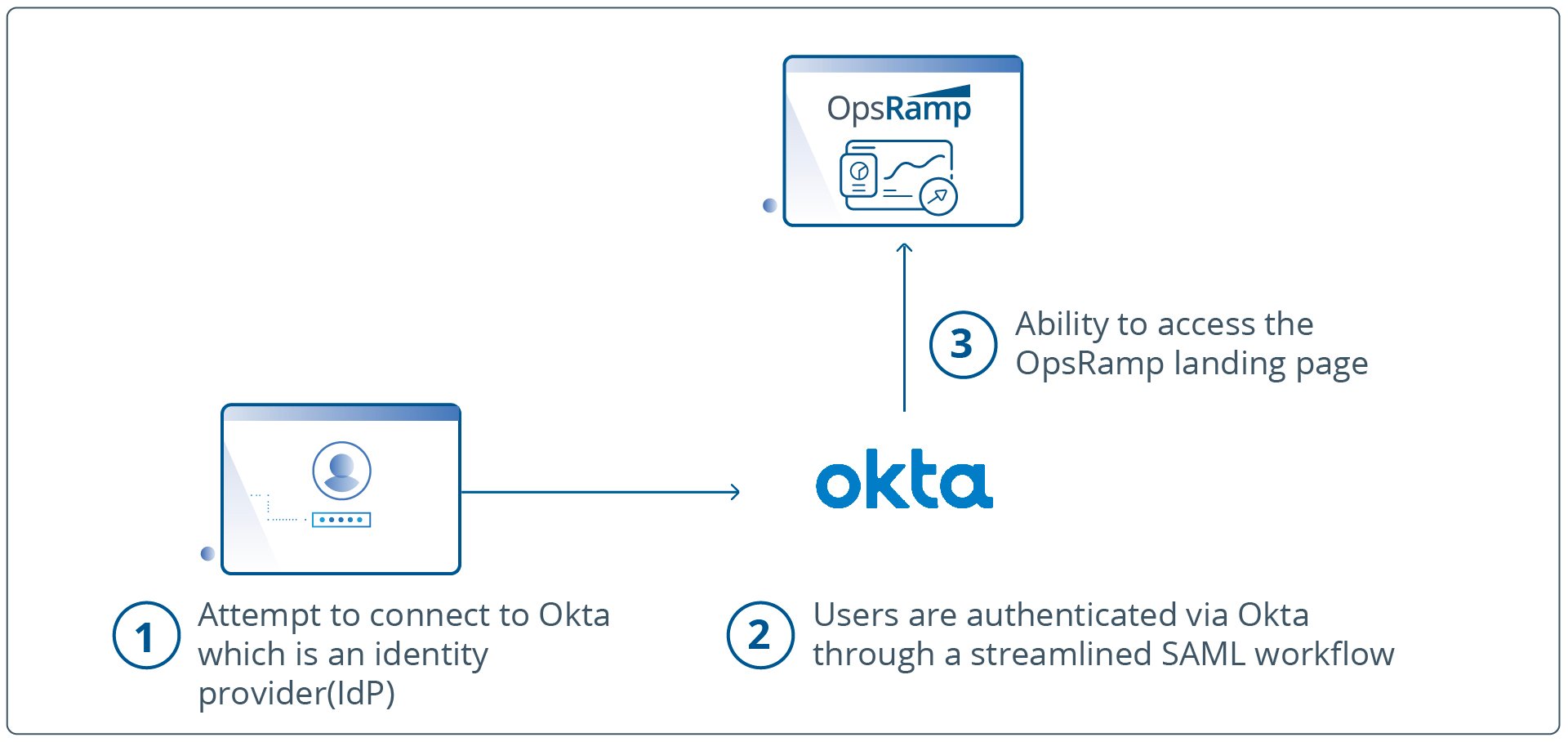

OpsRampは、Oktaのサービスプロバイダー(SPによって開始されるSSO)およびIDプロバイダー(IdPによって開始されるSSO)認証をサポートします。

-

サービスプロバイダー認証アーキテクチャ。 このシナリオでは、OpsRampは、IDプロバイダーを介したエンドユーザー認証を可能にするサービスプロバイダーとして機能します。通常、サービスプロバイダーはユーザーを認証しませんが、代わりにIDプロバイダーに認証の決定を要求します。サービスプロバイダーは、IDプロバイダーによって管理されるユーザー属性に基づいてユーザーIDをアサートするためにIDプロバイダーに依存しています。

- IDプロバイダー認証。 この場合、OktaはユーザーのIDを保証するIDプロバイダーとして機能します。 Oktaは(ユーザーの資格情報を検証することにより)ユーザーを直接認証し、サービスプロバイダーに認証トークンを提供します。 IDプロバイダーは、サービスプロバイダーをユーザーIDの管理の責任から解放します。

次のステップ:

- チェックアウト ハイブリッド、マルチクラウド、クラウドを管理するためのOpsRampの統合エコシステムネイティブ環境。

- OpsRampをフォローする Twitter とLinkedInIT運用の世界からのリアルタイムの更新とニュース。

- カスタムデモをスケジュールする OpsRampソリューションの専門家と。